【個人情報保護法第20条】安全管理措置 2017/01/03

メディア実績ページリンク

【アルバム】社会保険労務士 松本祐徳 メディア実績(2013~)

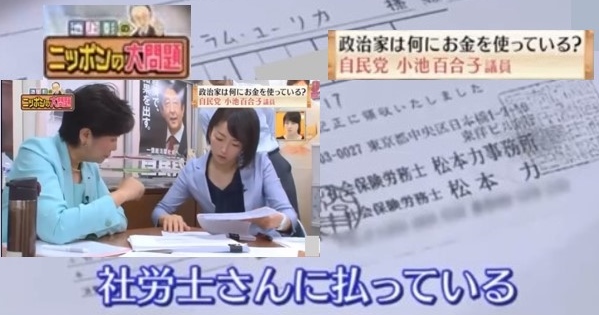

著書『図解とQ&Aですっきりわかるマイナンバーのしくみ』(宝島社)=33,000部=トーハン調べ2015/11/4週間ベストセラー単行本ビジネス書6位

共著『入門 マイナンバーの落とし穴ー日本一わかりやすい解説』(毎日新聞出版)=10,000部

『週刊エコノミスト 2018年7月17日号』(毎日新聞出版)2018年7月9日発売「特集:変わる!労働法」最大枠2テーマ3頁寄稿

#週刊エコノミスト 7月17日号「変わる!労働法」では、社会保険労務士の松本祐徳氏が、残業代などの算定基礎に加えなくてよいと思いがちの #手当 の誤解を分かりやすく説明しています。 pic.twitter.com/D1ald91mop

— 週刊エコノミスト編集部 (@EconomistWeekly) 2018年7月9日

『週刊エコノミスト 2018年2月20日号』(毎日新聞出版)2018年2月13日発売「特集:みんなの労働法」最大枠2テーマ5頁寄稿

未払い賃金などの賃金債権の時効はこれまで2年でしたが、今後延長されるかもしれません。そうなれば請求金額は膨大に。会社の経営を直撃するかもしれません。https://t.co/G5uKKZ1sqH pic.twitter.com/V9mqUmuiVQ

— 週刊エコノミスト編集部 (@EconomistWeekly) 2018年2月15日

『週刊エコノミスト 2015年9月15日特大号』(毎日新聞出版)2015年9月7日発売「特集:マイナンバーがやって来る!」最大枠5頁寄稿

講演

東京都知事小池百合子さんにテレビで紹介されました!

| (安全管理措置)

保護法第20条 個人情報取扱事業者は、その取り扱う個人データの漏えい、滅失又はき損の防止その他の個人データの安全管理のために必要かつ適切な措置を講じなければならない。 |

安全管理措置【平成28年厚労省・経産省告示第2号】

個人情報取扱事業者は、その取り扱う個人データの漏えい、滅失又はき損の防止その他の個人データの安全管理のため、組織的、人的、物理的及び技術的な安全管理措置を講じなければならない(第2条第4項の規定による利用方法からみて個人の権利利益を害するおそれが少ないものとして政令で定めるものを除く。)。その際、本人の個人データが漏えい、滅失又はき損等をした場合に本人が被る権利利益の侵害の大きさを考慮し、事業の性質及び個人データの取扱状況等に起因するリスクに応じ、必要かつ適切な措置を講じるものとする。その際には、特に、中小企業者(中小企業基本法第2条第1項各号に掲げる中小企業者をいう。以下同じ。)においては、事業の規模及び実態、取り扱う個人データの性質及び量等に応じた措置を講じることが望ましい。また、個人データを記録した媒体の性質に応じた安全管理措置を講じることが望ましい。なお、クレジットカード情報については、「クレジットカード情報を含む個人情報の取扱いについて」に掲げられた措置を講じることが望ましい。

必要かつ適切な安全管理措置を講じているとはいえない場合

| ① | 公開されることを前提としていない個人データが事業者のウェブ画面上で不特定多数に公開されている状態を個人情報取扱事業者が放置している場合 |

| ② | 組織変更が行われ、個人データにアクセスする必要がなくなった従業者が個人データにアクセスできる状態を個人情報取扱事業者が放置していた場合で、その従業者が個人データを漏えいした場合 |

| ③ | 本人が継続的にサービスを受けるために登録していた個人データが、システム障害により破損したが、採取したつもりのバックアップも破損しており、個人データを復旧できずに滅失又はき損し、本人がサービスの提供を受けられなくなった場合 |

| ④ | 個人データに対してアクセス制御が実施されておらず、アクセスを許可されていない従業者がそこから個人データを入手して漏えいした場合 |

| ⑤ | 個人データをバックアップした媒体が、持ち出しを許可されていない者により持ち出し可能な状態になっており、その媒体が持ち出されてしまった場合 |

| ⑥ | 委託する業務内容に対して必要のない個人データを提供し、委託先が個人データを漏えいした場合 |

安全管理措置、業者の監督及び委託先の監督の義務違反とはならない場合

| ① | 内容物に個人情報が含まれない荷物等の宅配又は郵送を委託したところ、誤配によって宛名に記載された個人データが第三者に開示された場合 |

| ② | 書店で誰もが容易に入手できる市販名簿(事業者において全く加工をしていないもの)を処分するため、シュレッダー等による処理を行わずに廃棄し、又は、廃品回収に出した場合 |

組織的安全管理措置【平成28年厚労省・経産省告示第2号】

| 組織的安全管理措置とは、安全管理について従業者(第21条)の責任と権限を明確に定め、安全管理に対する規程や手順書(以下「規程等」という。)を整備運用し、その実施状況を確認することをいう。

【組織的安全管理措置として講じなければならない事項】 ① 個人データの安全管理措置を講じるための組織体制の整備 ② 個人データの安全管理措置を定める規程等の整備と規程等に従った運用 ③ 個人データの取扱状況を一覧できる手段の整備 ④ 個人データの安全管理措置の評価、見直し及び改善 ⑤ 事故又は違反への対処

【各項目を実践するために講じることが望まれる手法の例示】 ① 「個人データの安全管理措置を講じるための組織体制の整備」を実践するために講じることが望まれる手法の例示 イ 従業者の役割・責任の明確化 ※ 個人データの安全管理に関する従業者の役割・責任を職務分掌規程、職務権限規程等の内部規程、契約書、職務記述書等に具体的に定めることが望ましい。 ロ 個人データの安全管理の実施及び運用に関する責任及び権限を有する者として、個人情報保護管理者(いわゆる、チーフ・プライバシー・オフィサー(CPO))を設置し、原則として、役員を任命すること ハ 個人データの取扱いを総括する部署の設置、及びCPOが責任者となり、社内の個人データの取扱いを監督する「管理委員会」の設置 ニ 個人データの取扱い(取得・入力、移送・送信、利用・加工、保管・バックアップ、消去・廃棄等の作業)における作業責任者の設置及び作業担当者の限定 ホ 個人データを取り扱う情報システム運用責任者の設置及び担当者(システム管理者を含む。)の限定 ヘ 個人データの取扱いにかかわるそれぞれの部署の役割と責任の明確化 ト 監査責任者の設置 チ 個人情報保護対策及び最新の技術動向を踏まえた情報セキュリティ対策に十分な知見を有する者が社内の対応を確認すること(必要に応じ、外部の知見を有する者を活用し確認することを含む)などによる、監査実施体制の整備 リ 個人データの取扱いに関する規程等に違反している事実又は兆候があることに気づいた場合の、代表者等への報告連絡体制の整備 ヌ 個人データの漏えい等(漏えい、滅失又はき損)の事故が発生した場合、又は発生の可能性が高いと判断した場合の、代表者等への報告連絡体制の整備 ※ 個人データの漏えい等についての情報は代表窓口、苦情処理窓口を通じ、外部からもたらされる場合もあるため、苦情の処理体制等との連携を図ることが望ましい(第31条参照)。 ル 漏えい等の事故による影響を受ける可能性のある本人への情報提供体制の整備 ヲ 漏えい等の事故発生時における委員会及び認定個人情報保護団体等に対する報告体制の整備 ② 「個人データの安全管理措置を定める規程等の整備と規程等に従った運用」を実践するために講じることが望まれる手法の例示 イ 個人データの取扱いに関する規程等の整備とそれらに従った運用 ロ 個人データを取り扱う情報システムの安全管理措置に関する規程等の整備とそれらに従った運用 ※ なお、これらについてのより詳細な記載事項については、【個人データの取扱いに関する規程等に記載することが望まれる事項の例】を参照。 ハ 個人データの取扱いに係る建物、部屋、保管庫等の安全管理に関する規程等の整備とそれらに従った運用 ニ 個人データの取扱いを委託する場合における委託先の選定基準、委託契約書のひな型、委託先における委託した個人データの取扱状況を確認するためのチェックリスト等の整備とそれらに従った運用 ホ 定められた規程等に従って業務手続が適切に行われたことを示す監査証跡の保持 ※ 保持しておくことが望まれる監査証跡としては、個人データに関する情報システム利用申請書、ある従業者に特別な権限を付与するための権限付与申請書、情報システム上の利用者とその権限の一覧表、建物等への入退館(室)記録、個人データへのアクセスの記録(例えば、だれがどのような操作を行ったかの記録)、教育受講者一覧表等が考えられる。 ③ 「個人データの取扱い状況を一覧できる手段の整備」を実践するために講じることが望まれる手法の例示 イ 個人データについて、取得する項目、明示・公表等を行った利用目的、保管場所、保管方法、アクセス権限を有する者、利用期限、その他個人データの適正な取扱いに必要な情報を記した個人データ取扱台帳の整備 ロ 個人データ取扱台帳の内容の定期的な確認による最新状態の維持 ④ 「個人データの安全管理措置の評価、見直し及び改善」を実践するために講じることが望まれる手法の例示 イ 監査計画の立案と、計画に基づく監査(内部監査又は外部監査)の実施 ロ 監査実施結果の取りまとめと、代表者への報告 ハ 監査責任者から受ける監査報告、個人データに対する社会通念の変化及び情報技術の進歩に応じた定期的な安全管理措置の見直し及び改善 ⑤ 「事故又は違反への対処」を実践するために講じることが望まれる手法の例示 イ 以下の(1)から(6)までの手順の整備 ただし、書店で誰もが容易に入手できる市販名簿等(事業者において全く加工をしていないもの)を紛失等した場合には、以下の対処をする必要はないものと考えられる。 (1) 事実調査、原因の究明 (2) 影響範囲の特定 (3) 再発防止策の検討・実施 (4) 影響を受ける可能性のある本人への連絡 事故又は違反について本人へ謝罪し、二次被害を防止するために、可能な限り本人へ連絡することが望ましい。ただし、例えば、以下のように、本人の権利利益が侵害されておらず、今後も権利利益の侵害の可能性がない又は極めて小さいと考えられる場合には、本人への連絡を省略しても構わないものと考えられる。 ・ 紛失等した個人データを、第三者に見られることなく、速やかに回収した場合 ・ 高度な暗号化等の秘匿化が施されている場合(ただし、(5)に定める報告の際、高度な暗号化等の秘匿化として施していた措置内容を具体的に報告すること。) ・ 漏えい等をした事業者以外では、特定の個人を識別することができない場合(事業者が所有する個人データと照合することによって、はじめて個人データとなる場合。ただし、(5)に定める報告の際、漏えい等をした事業者以外では特定の個人を識別することができないものと判断できる措置内容を具体的に報告すること。) (5) 委員会等への報告 a.個人情報取扱事業者が認定個人情報保護団体の対象事業者の場合 認定個人情報保護団体の業務の対象となる個人情報取扱事業者(以下「対象事業者」という。)は、委員会への報告に代えて、自己が所属する認定個人情報保護団体に報告を行うことができる。認定個人情報保護団体は、対象事業者の事故又は違反の概況を委員会に定期的に報告する。 ただし、以下の場合は、委員会に、逐次速やかに報告を行うことが望ましい。 ・ 機微にわたる個人データ( (a)思想、信条又は宗教に関する事項、(b)人種、民族、門地、本籍地(所在都道府県に関する情報のみの場合を除く。)、身体・精神障害、犯罪歴その他社会的差別の原因となる事項、(c)勤労者の団結権、団体交渉その他団体行動の行為に関する事項、(d)集団示威行為への参加、請願権の行使その他の政治的権利の行使に関する事項、(e)保健医療又は性生活に関する事項等)を漏えいした場合 ・ 信用情報、クレジットカード番号等を含む個人データが漏えいした場合であって、二次被害が発生する可能性が高い場合 ・ 同一事業者において漏えい等の事故(特に同種事案)が繰り返し発生した場合 ・ その他認定個人情報保護団体が必要と考える場合 b.個人情報取扱事業者が認定個人情報保護団体の対象事業者でない場合 委員会に報告を行う。 c.関係機関への報告 認定個人情報保護団体の対象事業者であるか否かにかかわらず、委員会に報告するほか、所属する業界団体等の関係機関に報告を行うことが望ましい。 なお、a.及びb.のいずれの場合も、事業者は次の事例について、認定個人情報保護団体又は委員会への報告を月に一回ごとにまとめて実施することができる。 ・ ファクシミリやメールの誤送信(宛名及び送信者名以外に個人情報が含まれていない場合に限る。)。なお、内容物に個人情報が含まれない荷物等の宅配又は郵送を委託したところ、誤配によって宛名に記載された個人データが第三者に開示された場合については、報告する必要はない(【安全管理措置の義務違反とはならない事例(従業者の監督及び委託先の監督の義務違反ともならない場合)】参照)。 (6) 事実関係、再発防止策等の公表 二次被害の防止、類似事案の発生回避等の観点から、個人データの漏えい等の事案が発生した場合は、可能な限り事実関係、再発防止策等を公表することが重要である。 ただし、例えば、以下のように、二次被害の防止の観点から公表の必要性がない場合には、事実関係等の公表を省略しても構わないものと考えられる。なお、そのような場合も、類似事案の発生回避の観点から、同業種間等で、当該事案に関する情報が共有されることが望ましい。 ・ 影響を受ける可能性のある本人すべてに連絡がついた場合 ・ 紛失等した個人データを第三者に見られることなく、速やかに回収した場合 ・ 高度な暗号化等の秘匿化が施されている場合(ただし、(5)に定める報告の際、高度な暗号化等の秘匿化として施していた措置内容を具体的に報告すること。) ・ 漏えい等をした事業者以外では、特定の個人を識別することができない場合(事業者が所有する個人データと照合することによって、はじめて個人データとなる場合。ただし、(5)に定める報告の際、漏えい等をした事業者以外では特定の個人を識別することができないものと判断できる措置内容を具体的に報告すること。)

【個人データの取扱いに関する規程等に記載することが望まれる事項の例】 以下、①取得・入力、②移送・送信、③利用・加工、④保管・バックアップ、⑤消去・廃棄という、個人データの取扱いの流れに従い、そのそれぞれにつき規程等に記載することが望まれる事項の例を列記する。

① 取得・入力 イ 作業責任者の明確化 (1) 個人データを取得する際の作業責任者の明確化 (2) 取得した個人データを情報システムに入力する際の作業責任者の明確化(以下、併せて「取得・入力」という。) ロ 手続の明確化と手続に従った実施 (1) 取得・入力する際の手続の明確化 (2) 定められた手続による取得・入力の実施 (3) 権限を与えられていない者が立ち入れない建物、部屋(以下「建物等」という。)での入力作業の実施 (4) 個人データを入力できる端末の、業務上の必要性に基づく限定 (5) 個人データを入力できる端末に付与する機能の、業務上の必要性に基づく限定(例えば、個人データを入力できる端末では、CD-R、USBメモリ等の外部記録媒体を接続できないようにするとともに、スマートフォン、パソコン等の記録機能を有する機器の接続を制限し、媒体及び機器の更新に対応する。) ハ 作業担当者の識別、認証、権限付与 (1) 個人データを取得・入力できる作業担当者の、業務上の必要性に基づく限定 (2) IDとパスワードによる認証、生体認証等による作業担当者の識別 (3) 作業担当者に付与する権限の限定 (4) 個人データの取得・入力業務を行う作業担当者に付与した権限の記録 ニ 作業担当者及びその権限の確認 (1) 手続の明確化と手続に従った実施及び作業担当者の識別、認証、権限付与の実施状況の確認 (2) アクセスの記録、保管と、権限外作業の有無の確認 ② 移送・送信 イ 作業責任者の明確化 個人データを移送・送信する際の作業責任者の明確化 ロ 手続の明確化と手続に従った実施 (1) 個人データを移送・送信する際の手続の明確化 (2) 定められた手続による移送・送信の実施 (3) 個人データを移送・送信する場合の個人データの暗号化等の秘匿化(例えば、公衆回線を利用して個人データを送信する場合) (4) 移送時におけるあて先確認と受領確認(例えば、簡易書留郵便その他個人情報が含まれる荷物を輸送する特定のサービスの利用) (5) FAX等におけるあて先番号確認と受領確認 (6) 個人データを記した文書をFAX機等に放置することの禁止 (7) 暗号鍵やパスワードの適切な管理 ハ 作業担当者の識別、認証、権限付与 (1) 個人データを移送・送信できる作業担当者の、業務上の必要性に基づく限定 (2) IDとパスワードによる認証、生体認証等による作業担当者の識別 (3) 作業担当者に付与する権限の限定(例えば、個人データを、コンピュータネットワークを介して送信する場合、送信する者は個人データの内容を閲覧、変更する権限は必要ない。) (4) 個人データの移送・送信業務を行う作業担当者に付与した権限の記録 ニ 作業担当者及びその権限の確認 (1) 手続の明確化と手続に従った実施及び作業担当者の識別、認証、権限付与の実施状況の確認 (2) アクセスの記録、保管と、権限外作業の有無の確認 ③ 利用・加工 イ 作業責任者の明確化 個人データを利用・加工する際の作業責任者の明確化 ロ 手続の明確化と手続に従った実施 (1) 個人データを利用・加工する際の手続の明確化 (2) 定められた手続による利用・加工の実施 (3) 権限を与えられていない者が立ち入れない建物等での利用・加工の実施 (4) 個人データを利用・加工できる端末の、業務上の必要性に基づく限定 (5) 個人データを利用・加工できる端末に付与する機能の、業務上の必要性に基づく、限定(例えば、個人データを閲覧だけできる端末では、CD-R、USBメモリ等の外部記録媒体を接続できないようにするとともに、スマートフォン、パソコン等の記録機能を有する機器の接続を制限し、媒体及び機器の更新に対応する。) ハ 作業担当者の識別、認証、権限付与 (1) 個人データを利用・加工する作業担当者の、業務上の必要性に基づく限定 (2) IDとパスワードによる認証、生体認証等による作業担当者の識別 (3) 作業担当者に付与する権限の限定(例えば、個人データを閲覧することのみが業務上必要とされる作業担当者に対し、個人データの複写、複製を行う権限は必要ない。) (4) 個人データを利用・加工する作業担当者に付与した権限(例えば、複写、複製、印刷、削除、変更等)の記録 ニ 作業担当者及びその権限の確認 (1) 手続の明確化と手続に従った実施及び作業担当者の識別、認証、権限付与の実施状況の確認 (2) アクセスの記録、保管と権限外作業の有無の確認 ④ 保管・バックアップ イ 作業責任者の明確化 個人データを保管・バックアップする際の作業責任者の明確化 ハ 手続の明確化と手続に従った実施 (1) 個人データを保管・バックアップする際の手続※の明確化 ※ 情報システムで個人データを処理している場合は、個人データのみならず、オペレーティングシステム(OS)やアプリケーションのバックアップも必要となる場合がある。 (2) 定められた手続による保管・バックアップの実施 (3) 個人データを保管・バックアップする場合の個人データの暗号化等の秘匿化 (4) 暗号鍵やパスワードの適切な管理 (5) 個人データを記録している媒体を保管する場合の施錠管理 (6) 個人データを記録している媒体を保管する部屋、保管庫等の鍵の管理 (7) 個人データを記録している媒体の遠隔地保管 (8) 個人データのバックアップから迅速にデータが復元できることのテストの実施 (9) 個人データのバックアップに関する各種事象や障害の記録 ハ 作業担当者の識別、認証、権限付与 (1) 個人データを保管・バックアップする作業担当者の、業務上の必要性に基づく限定 (2) IDとパスワードによる認証、生体認証等による作業担当者の識別 (3) 作業担当者に付与する権限の限定(例えば、個人データをバックアップする場合、その作業担当者は個人データの内容を閲覧、変更する権限は必要ない。) (4) 個人データの保管・バックアップ業務を行う作業担当者に付与した権限(例えば、バックアップの実行、保管庫の鍵の管理等)の記録 ニ 作業担当者及びその権限の確認 (1) 手続の明確化と手続に従った実施及び作業担当者の識別、認証、権限付与の実施状況の確認 (2) アクセスの記録、保管と権限外作業の有無の確認 ⑤ 消去・廃棄 イ 作業責任者の明確化 (1) 個人データを消去する際の作業責任者の明確化 (2) 個人データを保管している機器、記録している媒体を廃棄する際の作業責任者の明確化 ロ 手続の明確化と手続に従った実施 (1) 消去・廃棄する際の手続の明確化 (2) 定められた手続による消去・廃棄の実施 (3) 権限を与えられていない者が立ち入れない建物等での消去・廃棄作業の実施 (4) 個人データを消去できる端末の、業務上の必要性に基づく限定 (5) 個人データが記録された媒体や機器をリース会社に返却する前の、データの完全消去(例えば、意味のないデータを媒体に1回又は複数回上書きする。) (6) 個人データが記録された媒体の物理的な破壊(例えば、シュレッダー、メディアシュレッダー等で破壊する。) ハ 作業担当者の識別、認証、権限付与 (1) 個人データを消去・廃棄できる作業担当者の、業務上の必要性に基づく限定 (2) IDとパスワードによる認証、生体認証等による作業担当者の識別 (3) 作業担当者に付与する権限の限定 (4) 個人データの消去・廃棄を行う作業担当者に付与した権限の記録 ニ 作業担当者及びその権限の確認 (1) 手続の明確化と手続に従った実施及び作業担当者の識別、認証、権限付与の実施状況の確認 (2) アクセスの記録、保管、権限外作業の有無の確認 |

人的安全管理措置【平成28年厚労省・経産省告示第2号】

| 人的安全管理措置とは、従業者(「個人情報取扱事業者の組織内にあって直接間接に事業者の指揮監督を受けて事業者の業務に従事している者をいい、雇用関係にある従業員(正社員、契約社員、嘱託社員、パート社員、アルバイト社員等)のみならず、取締役、執行役、理事、監査役、監事、派遣社員等も含まれる。)に対する、業務上秘密と指定された個人データの非開示契約の締結や教育・訓練等を行うことをいう。

【人的安全管理措置として講じなければならない事項】 ① 雇用契約時における従業者との非開示契約の締結、及び委託契約等(派遣契約を含む。)における委託元と委託先間での非開示契約の締結 ② 従業者に対する内部規程等の周知・教育・訓練の実施 なお、管理者が定めた規程等を守るように監督することについては、第21条を参照。

【各項目を実践するために講じることが望まれる手法の例示】 ① 「雇用契約時における従業者との非開示契約の締結、及び委託契約等(派遣契約を含む。)における委託元と委託先間での非開示契約の締結」を実践するために講じることが望まれる手法の例示 イ 従業者の採用時又は委託契約時における非開示契約の締結 ※ 雇用契約又は委託契約等における非開示条項は、契約終了後も一定期間有効であるようにすることが望ましい。 ※ 個人情報に関する非開示の義務を、就業規則等の社内規程に規定することも考えられる。なお、社内規程に個人情報に関する非開示の義務を規定する場合には、特に、労働基準法第89条及び第90条などの労働関連法規を遵守する必要がある。 ※ 個人情報に関する非開示契約の締結の際に、営業秘密を対象とする秘密保持契約をあわせて締結する場合であっても、個人情報保護と営業秘密の保護はその目的・範囲等が異なるため、従業者の「納得感」の向上の観点からは、個人情報保護に関する契約と営業秘密に関する秘密保持契約は峻別する(別書面であるか否かは問わない)ことが望ましい。 ロ 非開示契約に違反した場合の措置に関する規程の整備 ※ 個人データを取り扱う従業者ではないが、個人データを保有する建物等に立ち入る可能性がある者、個人データを取り扱う情報システムにアクセスする可能性がある者についてもアクセス可能な関係者の範囲及びアクセス条件について契約書等に明記することが望ましい。なお、個人データを取り扱う従業者以外の者には、情報システムの開発・保守関係者、清掃担当者、警備員等が含まれる。 ② 「従業者に対する内部規程等の周知・教育・訓練」を実践するために講じることが望まれる手法の例示 イ 個人データ及び情報システムの安全管理に関する従業者の役割及び責任を定めた内部規程等についての周知 ロ 個人データ及び情報システムの安全管理に関する従業者の役割及び責任についての教育・訓練の実施 ハ 従業者に対する必要かつ適切な教育・訓練が実施されていることの確認 |

物理的安全管理措置【平成28年厚労省・経産省告示第2号】

| 物理的安全管理措置とは、入退館(室)の管理、個人データの盗難の防止等の措置をいう。

【物理的安全管理措置として講じなければならない事項】 ① 入退館(室)管理の実施 ② 盗難等の防止 ③ 機器・装置等の物理的な保護

【各項目を実践するために講じることが望まれる手法の例示】 ① 「入退館(室)管理」を実践するために講じることが望まれる手法の例示 イ 入退館(室)の記録 ロ 個人データを取り扱う業務の、入退館(室)管理を実施している物理的に保護された室内での実施 ハ 個人データを取り扱う情報システム等の、入退館(室)管理を実施している物理的に保護された室内等への設置 ② 「盗難等の防止」を実践するために講じることが望まれる手法の例示 イ 個人データを記した書類、媒体、携帯可能なコンピュータ等の机上及び車内等への放置の禁止 ロ 離席時のパスワード付きスクリーンセイバ等の起動によるのぞき見等の防止 ハ 個人データを含む媒体の施錠保管 ニ 氏名、住所、メールアドレス等を記載した個人データとそれ以外の個人データの分離保管 ホ 個人データを取り扱う情報システムの操作マニュアルの机上等への放置の禁止 ヘ 入退館(室)の際における業務上許可を得ていない記録機能を持つ媒体及び機器の持ち込み及び持ち出しの禁止と検査の実施 ト カメラによる撮影や作業への立ち会い等による記録又はモニタリングの実施 ③ 「機器・装置等の物理的な保護」を実践するために講じることが望まれる手法の例示 個人データを取り扱う機器・装置等の、安全管理上の脅威(例えば、盗難、破壊、破損)や環境上の脅威(例えば、漏水、火災、停電)からの物理的な保護 |

技術的安全管理措置【平成28年厚労省・経産省告示第2号】

| 技術的安全管理措置とは、個人データ及びそれを取り扱う情報システムへのアクセス制御、不正ソフトウェア対策、情報システムの監視等、個人データに対する技術的な安全管理措置をいう。

【技術的安全管理措置として講じなければならない事項】 ① 個人データへのアクセスにおける識別と認証 ② 個人データへのアクセス制御 ③ 個人データへのアクセス権限の管理 ④ 個人データのアクセスの記録 ⑤ 個人データを取り扱う情報システムについての不正ソフトウェア対策 ⑥ 個人データの移送・送信時の対策 ⑦ 個人データを取り扱う情報システムの動作確認時の対策 ⑧ 個人データを取り扱う情報システムの監視 ⑨ 個人データを取り扱う情報システムのぜい弱性を突いた攻撃への対策

【各項目を実践するために講じることが望まれる手法の例示】 ※ 技術的安全管理措置については、①から⑨までの各項目を遵守するとともに、複数の手法を組み合わせ、個人データ及びそれを取り扱う情報システム全体の安全性を確保することが重要である。各項目を実践するための各手法については、以降の①から⑨において、項目ごとに例示する。また、技術的安全管理措置の典型的な手法には例えば次のような方法がある。 「②個人データへのアクセス制御」 典型的手法)ファイアウォール、ルータ、サーバー等の設定 「⑤個人データを取り扱う情報システムについての不正ソフトウェア対策」 典型的手法)ウイルス対策ソフトウェアの導入

① 「個人データへのアクセスにおける識別と認証」を実践するために講じることが望まれる手法の例示 イ 個人データに対する正当なアクセスであることを確認するために正当なアクセス権限を有する者であることの識別と認証(例えば、IDとパスワードによる認証、ワンタイムパスワードによる認証、物理的に所持が必要な認証デバイス(ICカード等)による認証、生体認証等)の実施 ※ 識別と認証においては、複数の手法を組み合わせて実現することが望ましい。 ※ IDとパスワードを利用する場合には、パスワードの有効期限の設定、同一又は類似パスワードの再利用の制限、最低パスワード文字数の設定、一定回数以上ログインに失敗したIDを停止する等の措置を講じることが望ましい。 ※ 生体認証を利用する場合には、当該識別と認証の方法を実施するために必要な情報(例えば、指紋、静脈)が、特定の個人を識別することができることから、個人情報に該当する場合があることに留意する。 ロ 個人データへのアクセス権限を有する者が使用できる端末又はアドレス等の識別と認証(例えば、MACアドレス認証、IPアドレス認証、電子証明書等)の実施 ② 「個人データへのアクセス制御」を実践するために講じることが望まれる手法の例示 イ 個人データへのアクセス権限を付与すべき者の最小化 ロ 識別に基づいたアクセス制御(パスワード設定をしたファイルがだれでもアクセスできる状態は、アクセス制御はされているが、識別がされていないことになる。このような場合には、パスワードを知っている者が特定され、かつ、アクセスを許可する者に変更があるたびに、適切にパスワードを変更する必要がある。)の実施 ハ アクセス権限を有する者に付与する権限の最小化 ニ 個人データを格納した情報システムへの同時利用者数の制限 ホ 個人データを格納した情報システムの利用時間の制限(例えば、休業日や業務時間外等の時間帯には情報システムにアクセスできないようにする等) ヘ 個人データを格納した情報システムへの無権限アクセスからの保護(例えば、ファイアウォール、ルータ等の設定) ※ 個人データを格納するためのデータベースを構成要素に含む情報システムを構築する場合には、当該情報システム自体へのアクセス制御に加えて、情報システムの構成要素であるデータベースへのアクセス制御を別に実施し、それぞれにアクセス権限を設定することが望ましい。 ※ アクセス権限の設定を情報システム全体と別に実施する場合にあっては、無権限アクセスからの保護に係る機器等の設定として、特に不要アカウントの無効化や初期設定されている標準アカウントのパスワード変更を実施することが望ましい。 ト 個人データにアクセス可能なアプリケーションの無権限利用の防止(例えば、アプリケーションシステムに認証システムを実装する、業務上必要となる者が利用するコンピュータのみに必要なアプリケーションシステムをインストールする、業務上必要な機能のみメニューに表示させる等) ※ 情報システムの特権ユーザーであっても、情報システムの管理上個人データの内容を知らなくてもよいのであれば、個人データへ直接アクセスできないようにアクセス制御をすることが望ましい。 ※ 特権ユーザーに対するアクセス制御については、例えば、トラステッドOSやセキュアOS、アクセス制御機能を実現する製品等の利用が考えられる。 チ 個人データを取り扱う情報システムに導入したアクセス制御機能の有効性の検証(例えば、OS・ウェブアプリケーションのぜい弱性有無の検証) ③ 「個人データへのアクセス権限の管理」を実践するために講じることが望まれる手法の例示 イ 個人データにアクセスできる者を許可する権限管理の適切かつ定期的な実施(例えば、定期的に個人データにアクセスする者の登録を行う作業担当者が適当であることを十分に審査し、その者だけが、登録等の作業を行えるようにする。) ※ 個人データにアクセスできる者を許可する権限については、情報システム内において当該権限を含む管理者権限を分割する等して、不正利用を防止することが望ましい。 ロ 個人データを取り扱う情報システムへの必要最小限のアクセス制御の実施 ④ 「個人データへのアクセスの記録」を実践するために講じることが望まれる手法の例 示 イ 個人データへのアクセスや操作の成功と失敗の記録及び不正が疑われる異常な記録の存否の定期的な確認 ※ 個人データへのアクセスや操作の成功と失敗の記録については、情報システムを構成する各システムへのアクセスや操作の成功と失敗等の記録を組み合わせ、各個人データへのアクセスや操作の失敗を全体として記録することが考えられる。 ロ 採取した記録の漏えい、滅失及びき損からの適切な保護 ※ 採取した記録を漏えい、滅失及びき損から保護するためには、当該記録を適切に管理された外部記録媒体ないしログ収集用のサーバー等に速やかに移動することが望ましい。 ※ システム管理者等の特権ユーザーのアクセス権限を用いても、採取した記録を改ざん・不正消去できないよう、対策することが望ましい ※ 個人データを取り扱う情報システムの記録が個人情報に該当する場合があることに留意する。 ⑤ 「個人データを取り扱う情報システムについて不正ソフトウェア対策」を実践するために講じることが望まれる手法の例示 イ ウイルス対策ソフトウェアの導入及び当該ソフトウェアの有効性・安定性の確認(例えば、パターンファイルや修正ソフトウェアの更新の確認) ロ 端末及びサーバー等のオペレーティングシステム(OS)、ミドルウェア(DBMS等)、アプリケーション等に対するセキュリティ対策用修正ソフトウェア(いわゆる、セキュリティパッチ)の適用 ハ 組織で許可していないソフトウェアの導入防止のための対策 ⑥ 「個人データの移送(運搬、郵送、宅配便等)・送信時の対策」を実践するために講じることが望まれる手法の例示 イ 個人データの移送時における紛失・盗難に備えるための対策(例えば、媒体に保管されている個人データの暗号化等の秘匿化) ロ 盗聴される可能性のあるネットワーク(例えば、インターネットや無線LAN等)による個人データの送信(例えば、本人及び従業者による入力やアクセス、メールに添付してファイルを送信する等を含むデータの転送等)時における、個人データの暗号化等の秘匿化(例えば、SSL、S/MIME等) ※ 暗号を利用する場合には、復号に必要な鍵についても十分注意して管理する必要がある。 ⑦ 「個人データを取り扱う情報システムの動作確認時の対策」を実践するために講じることが望まれる手法の例示 イ 情報システムの動作確認時のテストデータとして個人データを利用することの禁止(正確な動作確認を要する等、個人データの利用が不可欠な場合であっても、動作確認に影響のない範囲で、個人データの一部を他のデータに置き換える等の措置を講じることが考えられる。) ロ 情報システムの変更時に、それらの変更によって情報システム又は運用環境のセキュリティが損なわれないことの検証 ⑧ 「個人データを取り扱う情報システムの監視」を実践するために講じることが望まれる手法の例示 イ 個人データを取り扱う情報システムの使用状況の定期的な監視 ロ 個人データへのアクセス状況(操作内容も含む。)の監視 ※ 個人データを取り扱う情報システムを監視した結果の記録が個人情報に該当する場合があることに留意する。 ※ 特権ユーザーによる個人データへのアクセス状況については、特に注意して監視することが望ましい。 ハ 個人データを取り扱う情報システムへの外部からのアクセス状況の監視(例えば、IDS・IPS等) ※ 監視システムを利用する場合には、事業者等が業務で行う送受信の実態に合わせ、当該装置について適切に設定し、定期的にその動作を確認することが必要になる。 ⑨ 「個人データを取り扱う情報システムのぜい弱性を突いた攻撃への対策」を実践するために講じることが望まれる手法の例示 イ ウェブアプリケーションやシステム基盤(OSやミドルウェア等)に対してぜい弱性診断(例えば、ウェブアプリケーション診断、プラットフォーム診断等)を実施し、検出されたぜい弱性に対処 ※攻撃手法は日々変化するため、定期的にぜい弱性診断を実施することが望ましい。 ロ ウェブアプリケーションのぜい弱性を突いた攻撃からの保護(例えば、クラウドWAF(ウェブアプリケーションファイアウォール)の活用等) ハ ぜい弱性を作り込まない設計、コーディングの実施の活用 |

クレジットカード情報を含む個人情報の取扱いについて【平成28年厚労省・経産省告示第2号】

| クレジットカード情報を含む個人情報の取扱いについて

クレジットカード情報(カード番号、有効期限等)を含む個人情報(以下「クレジットカード情報等」という。)は、情報が漏えいした場合、クレジットカード情報等の不正使用によるなりすまし購入などの二次被害が発生する可能性が高いため、クレジットカード会社のほか、クレジットカード決済を利用した販売等を行う事業者及びクレジットカード決済を利用した販売等に係る業務を行う事業者並びにこれら事業者からクレジットカード情報等の取扱いを伴う業務の委託を受けている事業者(以下「クレジット販売関係事業者等」という。)は、クレジットカード情報等の安全管理措置として、特に以下の措置を講じることが望ましい。 また、個人情報データベース等を構成する個人情報によって識別される特定の個人の数の合計が過去6か月以内のいずれの日においても5,000人を超えない者であっても、クレジット販売関係事業者等であれば、クレジットカード情報等の保護の観点から、以下の措置を講じることも含め、本ガイドラインに規定されている事項を遵守することが望ましい。 なお、クレジットカード会社は「経済産業分野のうち信用分野における個人情報保護ガイドライン(平成16年経済産業省告示第436号)」に定めがある場合には、その例による。 ① クレジットカード情報等について特に講じることが望ましい安全管理措置の実施 ② クレジットカード情報等の保護に関する規定を含む契約の締結 ③ クレジットカード情報等を直接取得する場合のクレジットカード情報等の提供先名等の通知又は公表

【各項目を実践するために講じることが望まれる手法の例示】 ① クレジットカード情報等について特に講じることが望ましい安全管理措置の実施 イ クレジットカード情報等について、利用目的の達成に必要最小限の範囲の保存期間を設定し、保存場所を限定し、保存期間経過後適切かつ速やかに破棄 ロ クレジット売上伝票に記載されるクレジットカード番号を一部非表示化 ハ クレジットカード読取端末からのクレジットカード情報等の漏えい防止措置を実施(例えば、クレジットカード読取端末にはスキミング防止のためのセキュリティ機能(漏えい防止措置等)を搭載する等) ニ クレジットカード情報等を移送・送信する際に最良の技術的方法を採用 ホ 他のクレジットカード販売関係事業者等に対してクレジットカード情報等が含まれる個人情報データベース等へのアクセスを許容している場合においてアクセス監視等のモニタリングを実施 ② クレジットカード情報等の保護に関する規定を含む契約の締結 クレジットカード情報等を取り扱う業務に係る契約の締結の際に、クレジットカード情報等の保護に関する規定を設定(例えば、クレジットカード情報等の保護の観点から情報提供を求める旨の規定や、クレジットカード情報等の取扱いが不適切なことが明らかな場合において当該情報を取り扱う業務の是正を求めることや当該業務に係る契約を解除する旨の規定を設定) ③ クレジットカード情報等を直接取得する場合のクレジットカード情報等の提供先名等の通知又は公表 インターネット取引においてクレジットカード情報等を本人から直接取得するなど、クレジットカード情報等を本人から直接取得する場合、法第18条各項の規定に基づき、本人に利用目的を明示又は通知若しくは公表するほか、クレジットカード情報等の取得者名、提供先名、保存期間等を通知又は公表 |